LockBit Suç Çetesi ConnectWise ScreenConnect Zafiyetini İstismar Ediyor

LockBit ve benzeri suç çetelerinin Türkiye'ye yönelik gerçekleştirdiği siber saldırılardaki davranışlarını ve alınması gereken önlemleri içeren bu makale, güvenliğe bakış açınızı değiştirecek.

19 Şubat tarihinde ConnectWise, ScreenConnect yazılımındaki özellikle 23.9.7 ve önceki sürümleri hedef alan önemli güvenlik açıklarını(CVE-2024-1708 ve CVE-2024-1709) duyurdu. Bu güvenlik kusurları, saldırganların etkilenen sistemler üzerinde yetkisiz erişim ve kontrol elde etmelerine olanak tanımaktadır.

Son derece riskli olan bu güvenlik açıklarının fidye yazılımı dağıtmak için kullanıldığı, bunun da yazılımı kullanan işletmelerde önemli kesintilere ve hasara yol açtığı gözlemlendi. Karşılık olarak ConnectWise kritik güvenlik düzeltmeleri yayınladı ve müşterilerine bu riskleri ortadan kaldırmaları için güvenlik güncellemelerini yüklemelerini önerdi.

Bu makalemiz, ScreenConnect'teki güvenlik açıklarının ayrıntılı bir analizini sunmaktadır. LockBit suç çetesi tarafından gerçekleştirilen siber saldırı sonucunda Trend Micro XDR sistemiyle birlikte Attack Surface Risk Management özelliğinin, Deep Security kabiliyetlerinin saldırılara karşı duruşunu inceleyeceğiz. Service One olarak uyguladığımız en iyi yapılandırmaları ve kesintisiz siber güvenlik hizmetinin detaylarını değerlendireceğiz.

CVE-2024-1708 ve CVE-2024-1709 Güvenlik Açıklarına Genel Bakış

Ortaya çıkan güvenlik açıklarını, riskleri ve düzeltme gerekliliğini yansıtan CVE tanımlayıcılarına dair bilgiler:

1. CVE-2024-1708: Path-Traversal Vulnerability

Açıklama: Bu güvenlik açığı ConnectWise ScreenConnect 23.9.7 ve önceki sürümlerini etkiler. Saldırganların kısıtlı alanlar dışındaki dizinlere ve dosyalara yetkisiz erişimine izin verir. Potansiyel olarak bilgilerin açığa çıkmasına ve saldırganlar tarafından sistemlerin ele geçirilmesini yol açar.

CVE Skoru: 8.4 YÜKSEK

2. CVE-2024-1709: Authentication Bypass Using an Alternate Path or Channel

Açıklama: ConnectWise ScreenConnect 23.9.7 ve önceki sürümleri, kimlik doğrulamayı atlama güvenlik açığından etkilenerek, saldırganların gizli bilgilere veya kritik sistemlere doğrudan erişim elde etmesine olanak tanır.

CVE Skoru: 10.0 KRİTİK

Güvenlik Açığı Analizi

Saldırganlar bu güvenlik açıklarını bir arada kullandığında, etkilenen sistemlerde System haklarıyla uzaktan kod yürütme, zararlı dosya çalıştırma, güvenlik ürünlerine müdahale etme- doğru yapılandırmalar hariç- gibi teknik ve taktikleri rahatlıkla kullanabilmektedir.

ScreenConnect'teki Zafiyetlerden Aktif Olarak Yararlanan Suç Çeteleri

Yaptığımız araştırma ve tespitlerde, başta LockBit olmak üzere Black Basta ve Bl00dy gibi suç çetelerinin, fidye yazılımı dağıtımından bilgi çalma ve veri sızdırmaya kadar çeşitli saldırılarda ConnectWise ScreenConnect'teki güvenlik açığından faydalandığını belirledik. Ortaya çıkan riskler ve suç çetesi faaliyetleri, sistemlerin bu güvenlik açıklarına karşı korunmasındaki aciliyetin önemi vurgulamaktadır. Her saldırıda benzersiz yaklaşım sergileyen çetelerin saldırı zincirini ayrıntılarıyla ele alacağız.

Saldırının Başlangıç Noktası

Saldırının gerçekleştiği ortamda Trend Micro Vision One XDR, Deep Security ve Apex One çözümleri kullanılmaktadır. Yapılandırmaların ve dağıtımın tam olarak gerçekleştirildiğini düşündüğümüz noktada gözden kaçan bir sunucu üzerinde, danışman şirket tarafından kurulan ConnectWise ScreenConnect uygulaması saldırganların hedefi haline geldi. Siber saldırıların tek bir sebepten kaynaklanmadığını, birden fazla hata veya eksiğin bir araya gelmesi sonucu oluştuğunu gözler önüne serdi.

19 Şubat'ta ConnectWise tarafından güvenlik açığının duyurulması ardından çok sayıda siber saldırı raporlandı. Zafiyetin ortaya çıkmasından kısa süre sonra, 22 Şubat tarihinde Trend Micro ilgili tüm ürünlere zafiyetin istismar edilmesini engelleyecek olan imzaları gönderdi. ConnectWise 27 Şubat'ta güvenlik güncellemesi yayınladı. Service One, müşterilerini bilgilendirerek ek önemler aldı ve sürekli kontroller gerçekleştirdi. Tüm bunlara rağmen, 29 Şubat'ta bu makaleye konu olan siber saldırı gerçekleşti. Sevindirici yanı ise, saldırganların yatayda hiçbir varlık gösteremediği oldu.

Saldırganların sunucuya erişerek dosyaları Encrypt edebilmesindeki başlıca sebepler;

- Çoklu Kimlik Doğrulama yöntemleriyle güvence altına alınan SSL VPN yerine ScreenConnect uygulamasının kullanılması

- ScreenConnect'te bilinen bir zafiyet olmasına rağmen danışman şirketin herhangi bir önlem almaması

- VCenter'da olmayan ESX’i üzerindeki sunucunun Deep Security ortamına dahil edilmemesi

- Vision One Attack Surface Risk Management özelliğinin olmaması- Olay sonrası Vision One Credit ile ASRM aktif edilip riskler belirlenerek önlemler alındı-

Saldırı Zinciri

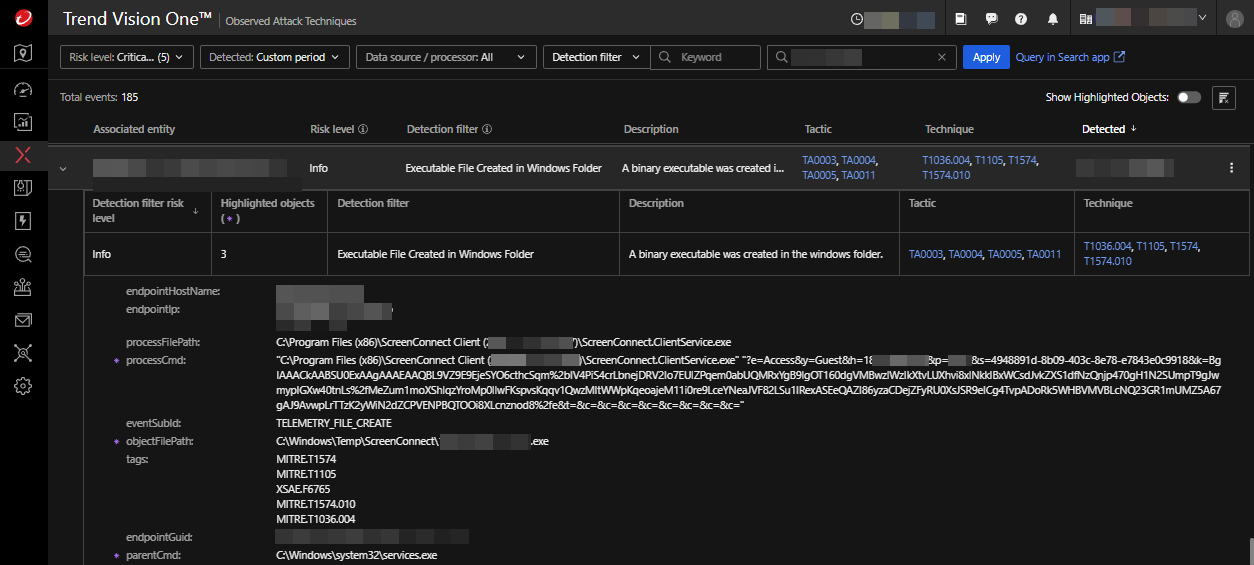

Danışman şirket tarafından kullanılan ScreenConnect uygulamasının dış dünyaya açık olan yönetim konsolu, zafiyet istismar edilerek saldırganlar tarafından ele geçirildi. Buna bağlı olarak yönetilen sunuculara erişim sağlanıp ajan üzerindeki zafiyetten faydalanıldı. Saldırganlar System haklarıyla istedikleri komutları yürütüp zararlı dosyayı aktararak çalıştırmaya hazır hale getiriyor.

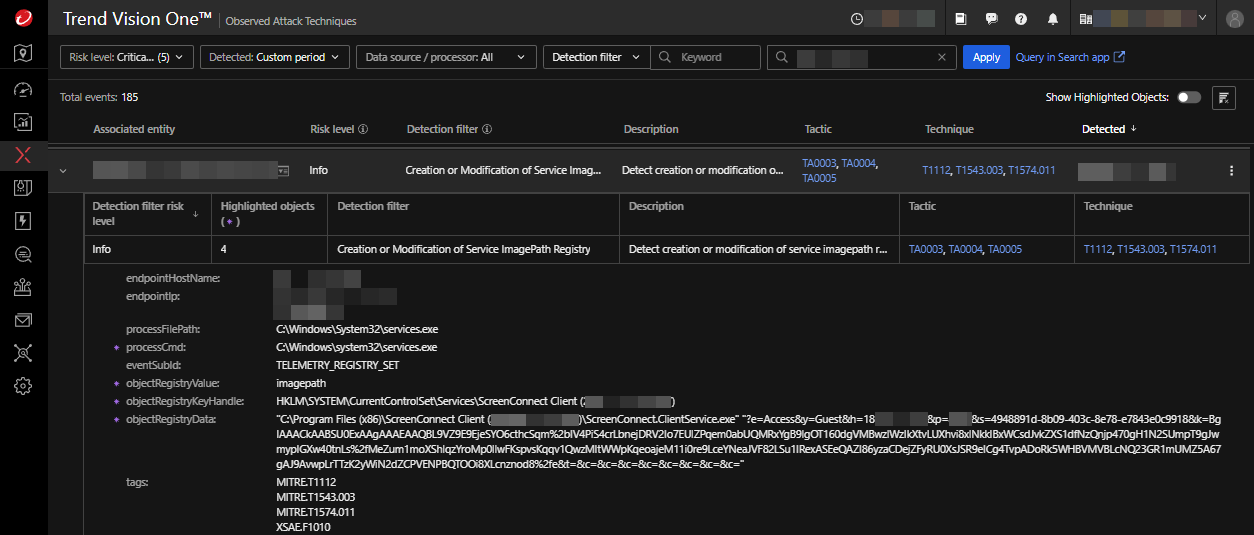

Saldırı zincirinin bir sonraki adımında, saldırganlar gizliliği sürdürmek ve zafiyeti istismar etmek için CMD üzerinden Registry ImagePath Vaule tanımlayarak Service oluşturuyor.

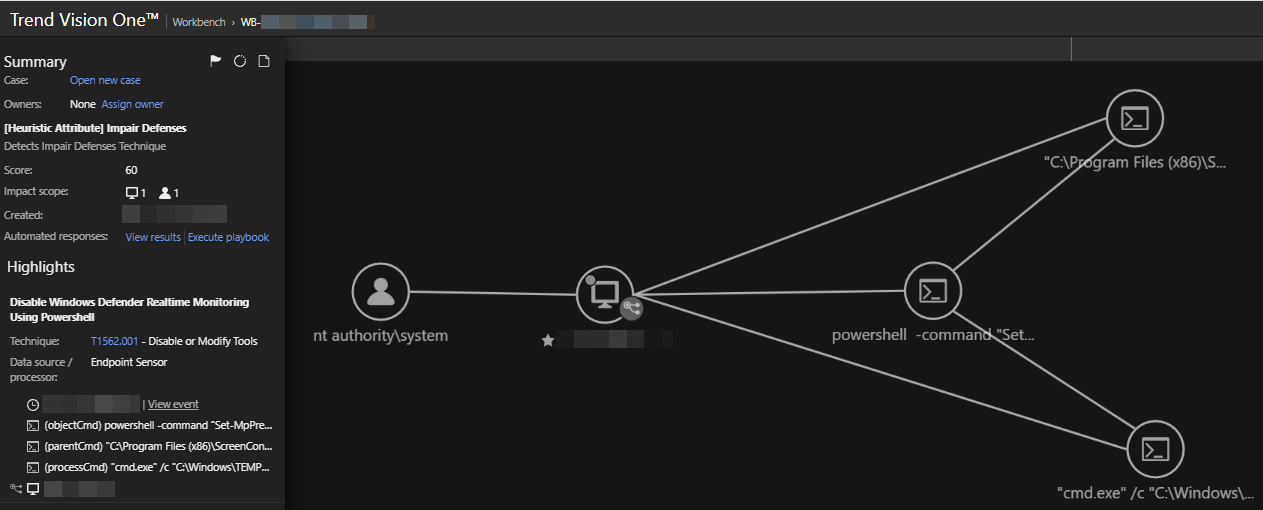

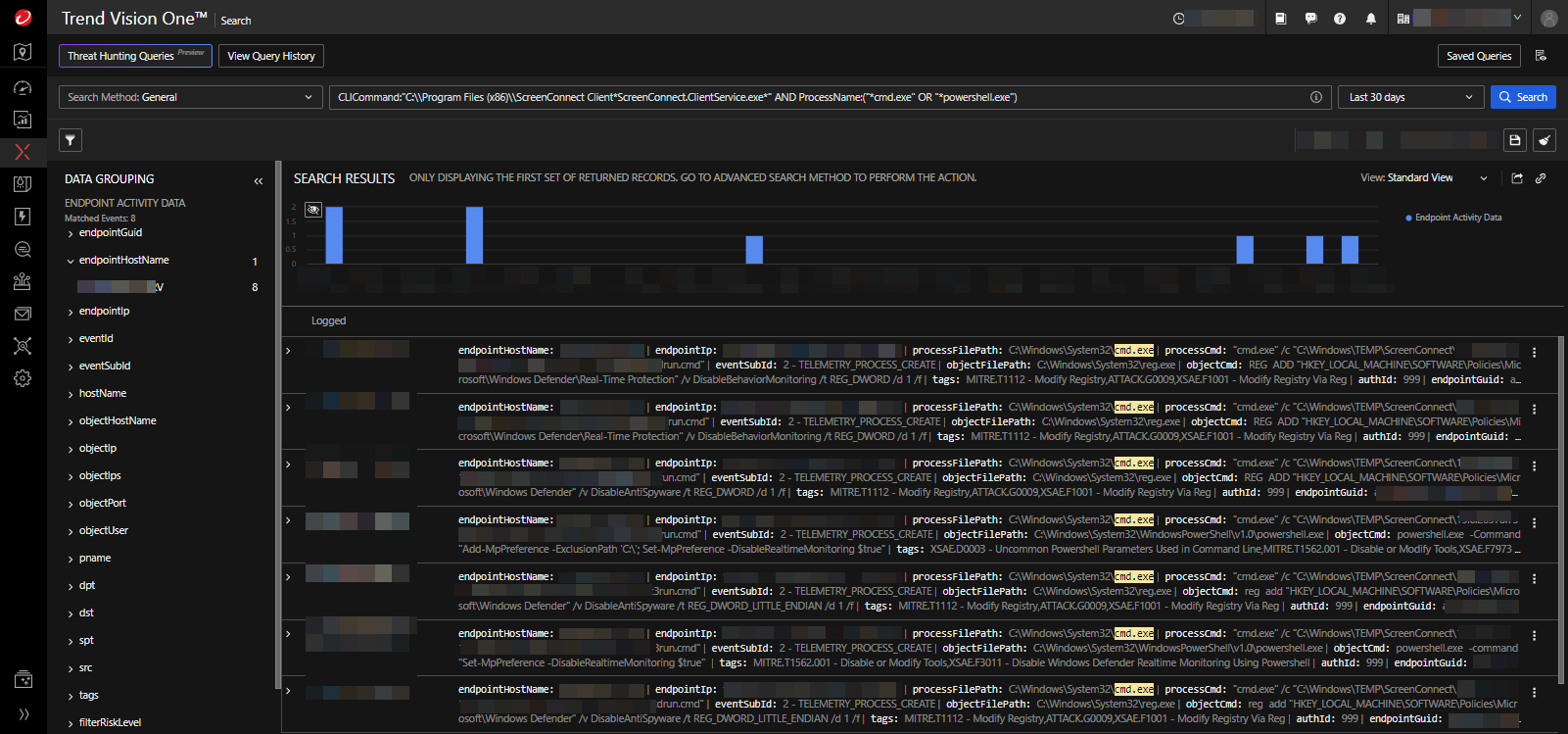

Deep Security ajanı yüklü olmayan sunucuda Windows Defender’ın engel olacağını düşünen saldırganların, zafiyetten yararlanarak System haklarıyla Windows Defender’ı devre dışı bırakacak olan komutları birkaç defa yürüttüğü, kalıcı bir şekilde devre dışı kalması için de gerekli Regedit kaydını girdiği görülüyor.

Bu aşamadan itibaren gerçekleşen tüm hareketler şüpheli durumundan Riskli Güvenlik Olayına dönüşüyor. Vision One oluşan tüm Telemetry verilerini toplayıp önemli olabilecekleri Observed Attack Techniques içerisinde gösteriyor. Şüpheli veya riskli bir olaylar zinciri ortaya çıktığında, bağlantılı olan tüm hareketleri WorkBench olarak alarma dönüştürüyor. Oluşan WorkBench’ler ise tanımlanan PlayBooks sayesinde anında ve otomatik şekilde yanıt vermeye olanak tanıyor. PlayBooks içerisinde şüpheli dosyanın yedeklenmesi, Sandbox’a gönderilmesi, ilgili cihazın izole edilmesi, kullanıcı hesabının devre dışı bırakılması gibi aksiyonlar tanımlanabiliyor.

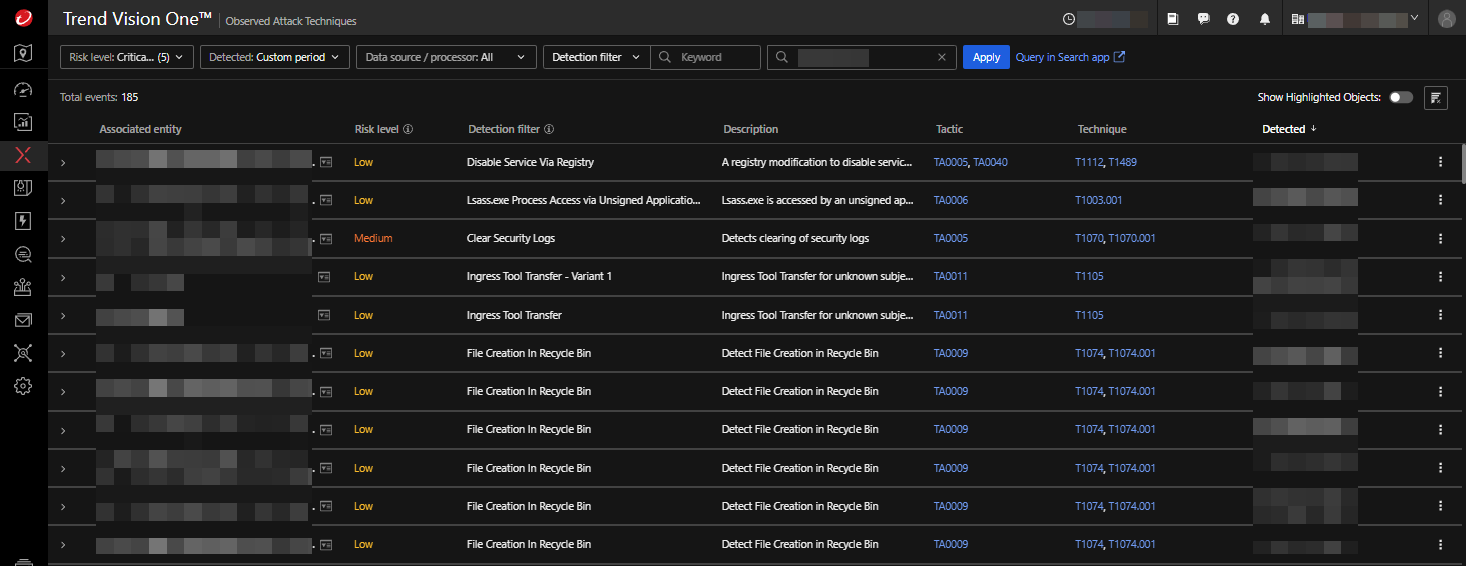

En sonunda dosyaları Encrypt etmeyi başaran LockBit suç çetesi, izlerini saklamak ve kaybetmek üzere Recycle Bin klasörünü kullanırken Event Log’ları da silmeyi ihmal etmiyor.

Saldırı zincirini analiz ettikten sonra farklı bir sunucuda benzer risklerin veya girişimlerin varlığını sorgulandı. Bu saldırı zincirine bağlı yatayda herhangi bir hareket gerçekleşmediği belirlendi.

Tehdit avcılığı sürdürüldüğünde, sonradan devreye alınan Vision One ASRM kabiliyetinin getirdiği kolaylık sayesinde, başka bir danışman şirketin farklı iki istemciye uzak erişim için kurduğu ScreenConnect yazılımları tespit edilerek bu cihazların da ortamdan izole edilmesi sağlandı.

Gerçekleşen bu siber saldırı, güvenliğin ne derece hassas olduğunu gözler önüne serdi. Güvenlik çözümlerinin kullanımı, doğru yapılandırma, sürekli kontrol, MFA gibi faktörlerin hayat kurtardığına şahit olduk. Bununla birlikte riskli olabilecek uygulamaların kontrolsüz bir şekilde kullanımının nelere yol açabileceğini tüm detaylarıyla aktardık.

Serhat Güçtekin

Siber Güvenlik Mühendisi