Featured

Workload Security Virtual Patching

Güvenlik açıklarına karşı Host Based IPS ile Sanal Yama.

Güvenlik mimarisini oluştururken en önemli nokta olarak sunucuları belirleriz. Önceliğimiz sunucu güvenliğini ve çalışabilirliğini sağlamak olur. Bu noktada Trend Micro Workload/Deep Security, birden fazla güvenlik tekniğini bir arada sunar. Güvenliğin dağıtımını ve yönetimini hızlı ve kolay hale getirir. Fiziksel, sanal ve bulut ortamlarda koruma sağlar. Mikro servis mimarileri ve Docker konteyner koruması sunarak gelişen veri merkezi teknolojilerini güvence altına alırken VMware, AWS ve Microsoft Azure gibi platformlarda entegre bir şekilde çalışmaya olanak tanır. Bu yazımda sizlere birçok farklı güvenlik modülünden oluşan Workload Security’nin Intrusion Prevention (Sanal Yama) özelleğinden bahsediyor olacağım.

Güvenlik Açışının Yaşam Döngüsü

Üretici tarafından ilgili yama yayınlanıp sisteminize uygulanana kadar bilgisayarlar bu güvenlik açığına karşı savunmasız durumda kalır. Tam bu noktada Intrusion Prevention modülü, bilgisayarlarınızı bilinen ve sıfırıncı gün güvenlik açığı zafiyetlerinin yanı sıra SQL Injection, Cross-site Scripting Atacks ve web uygulamalarındaki güvenlik açıklarını da tespit eder ve koruma sağlar.

Sanal Yama Nasıl Çalışır?

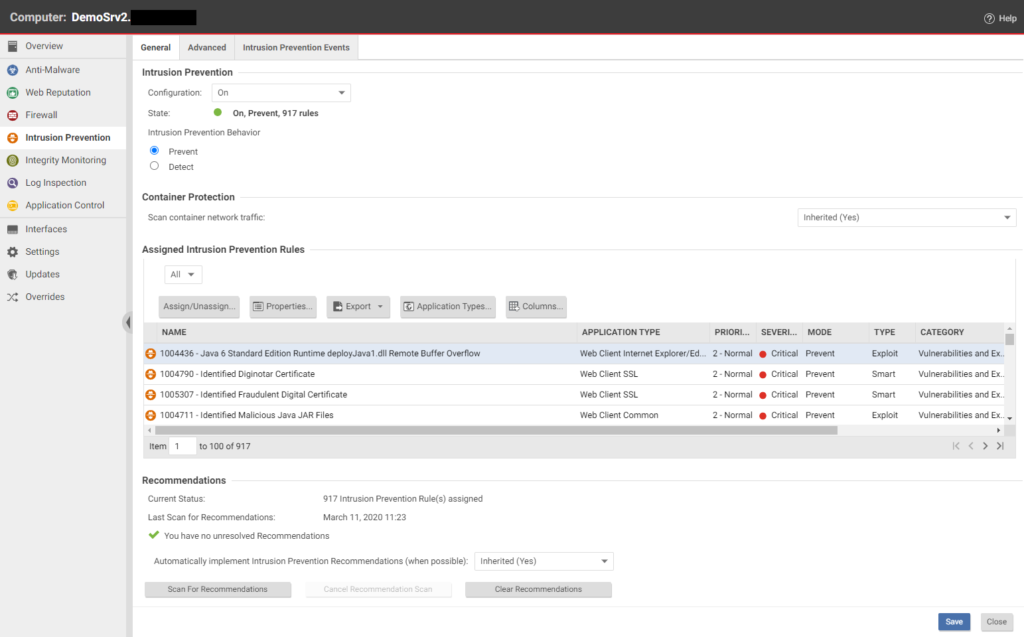

Workload Security, belirlenen aralıklarda sunucular üzerinde taramalar gerçekleştirir. İşletim sistemini ve üzerinde uygulamaları tanımlayarak mevcut güvenlik açıklarını belirler. Belirlenen güvenlik açıklarını kapsayan ve üretici tarafından yayınlanan yama geçilmemiş ise güvenlik açığını engelleyecek olan kural ağ kartına eklenir. Eklenen kural ile eşleşen bir imza tespit edildiğinde bağlantı ağ seviyesinde sonlandırılır. Bu işleme Sanal Yama denir. Bu sayede yamanın yayınlanmasını beklemeden veya üreticinin desteğini çekmiş olduğu herhangi bir ürünle ilgili güvenlik açığı kapatılmış olur. Bir sonraki taramada sunucu üzerinde ilgili yamanın geçildiği tespit edilirse kural otomatik olarak kaldırılır.

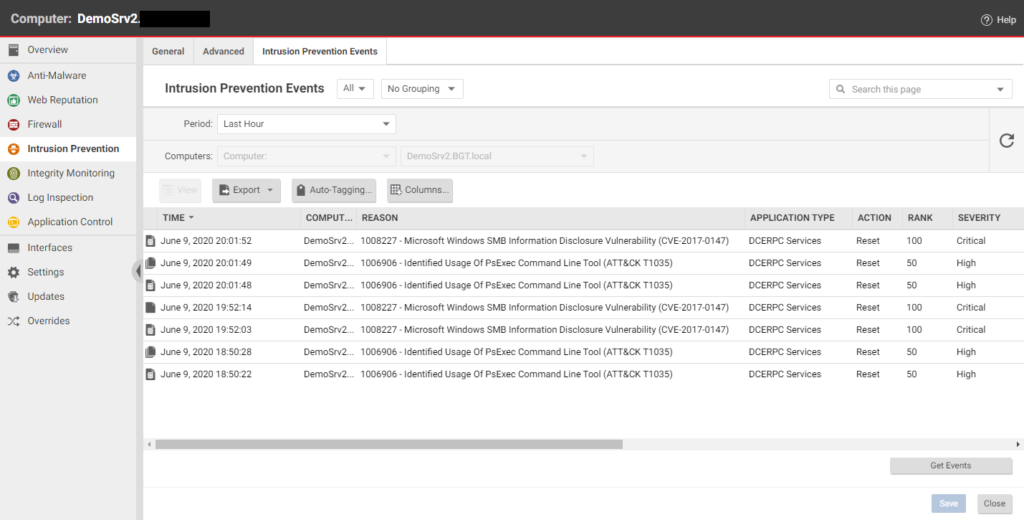

Güvenlik açığı barındıran bir işletim sisteminde bu açığı sömürmek için farklı yöntemler ile ataklar gerçekleştirdiğimizde, bu ataklara karşı Workload Security’nin vermiş olduğu tepkileri ve özetlerini aşağıdaki ekranda inceleyebiliriz.

Günümüzde ağları Trust-Untrust olarak tanımlayamıyoruz. Sadece dış ağlardan gelen trafiği izlemek ve Firewall’un üzerindeki IPS modülü ile güvenliği sağlamak mümkün olmuyor. İç ağda veya DMZ’te barındırdığımız sunucularda Host Based IPS konumlandırmamız, sunucu güvenliğinde son derece fayda sağlamaktadır.

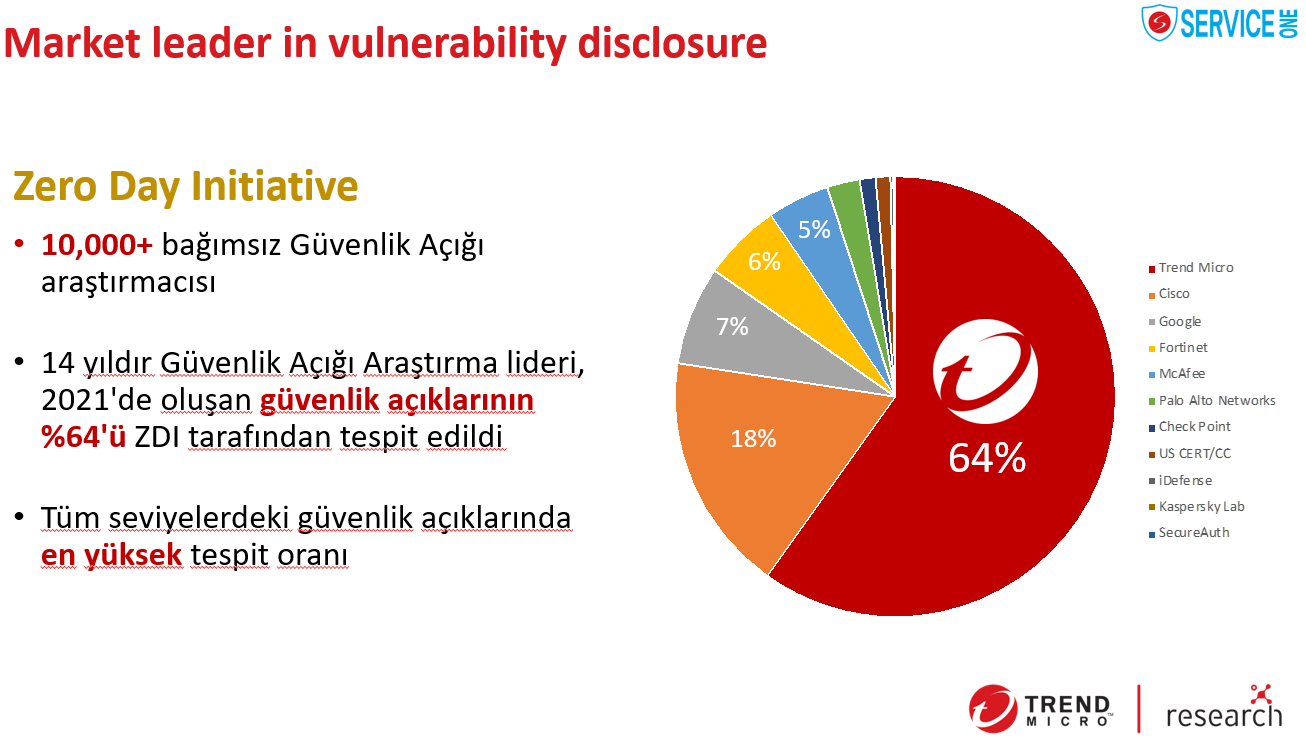

Zero Day Initiative

Workload Security’nin, güvenlik açığı tespiti noktasında beslendiği en önemli kaynaklardan birisi Zero Day Initiative’dır. 2007 yılında oluşturulan ZDI ekibi, yazılımların güvenlik açıklarını tespit eden ve üreticilere ileten bir oluşumdur. Tespit edilen güvenlik açığı tüm detayları ile üreticisine aktarılırken, kullanıcılara ise filtrelenmiş genel bir bilgilendirme yayınlanır. Eş zamanlı olarak güvenlik açığını kapsayan ve gerekli korumayı sağlayacak olan imzalar Workload Security IPS’e eklenir. Artık sunucular bu zafiyete karşı koruma altındadır.

Yayınlanan rapora göre 2020 yılında tespit edilen güvenlik açıklarının %64’ü ZDI Ekibi tarafından gerçekleştirildi.